Несмотря на стабильно растущее количество инцидентов, связанных с утечкой данных, а также на серьёзные последствия таких инцидентов, около трети организаций всё ещё не уделяют должного внимания собственной информационной безопасности.

Наиболее опасны утечки данных о клиентах компаний — попадая к конкурентам или в сеть, такие данные могут сильно подорвать доверие к организации и мгновенно лишить её части клиентов.

Телефоны, адреса, электронная почта, сделки и покупки, платежи, предпочтения, логины, пароли — всё это активно выискивается и хорошо продаётся.

Получить эти данные злоумышленники могут путём взлома, если сеть организации плохо защищена от вирусов и атак извне. Минимизировать риск таких утечек можно совершенствованием систем защиты и политик безопасности. Многие компании, работающие в сфере ИБ, помогут вашей организации провести полноценный аудит и дадут рекомендации по антивирусным решениям, межсетевым экранам и прочим важным вещам.

Стоит понимать, что прямая лобовая атака — это как правило слишком сложно и дорого, вероятность её успешного проведения — низкая. Чаще всего взломы происходят не прицельно, а по факту обнаружения уязвимости. Достаточно один раз грамотно настроить свою сеть, следить за обновлениями ПО и критическими уязвимостями — и риск взлома уже невысок.

Гораздо более надёжным, простым и дешёвым является использование не технических решений, а обычных людей. Человеческий фактор — причина проблем гораздо более частых (до 90% от всех утечек) и серьёзных.

Причём причина участие в таких внутренних инцидентах может быть как умышленным, так и по халатности.

Причины умышленного «слива» информации могут отличаться:

- Деньги. Повторюсь, заплатить рядовому сотруднику, работающему на конкурента, дешевле и проще, чем нанимать профессионального хакера.

- Изначальный умысел, саботаж. Нередки и случаи, когда люди устраивались на работу в организацию изначально преследуя деструктивные цели и работая в интересах другой организации.

- Обида, злость, неудовлетворённость руководством, личные амбиции. Опросы показывают, что 38% уволенных сотрудников умышленно наносили какой-либо вред бывшему работодателю, публикуя, уничтожая или унося с собой важные документы.

Халатность тоже часто ведёт к утечкам важных данных, это тот же самый человеческий фактор, только без изначального умысла. Отправить по ошибке не тот документ не тому человеку, или просто придумать слишком простой пароль и нацарапать его на клавиатуре — такое случается.

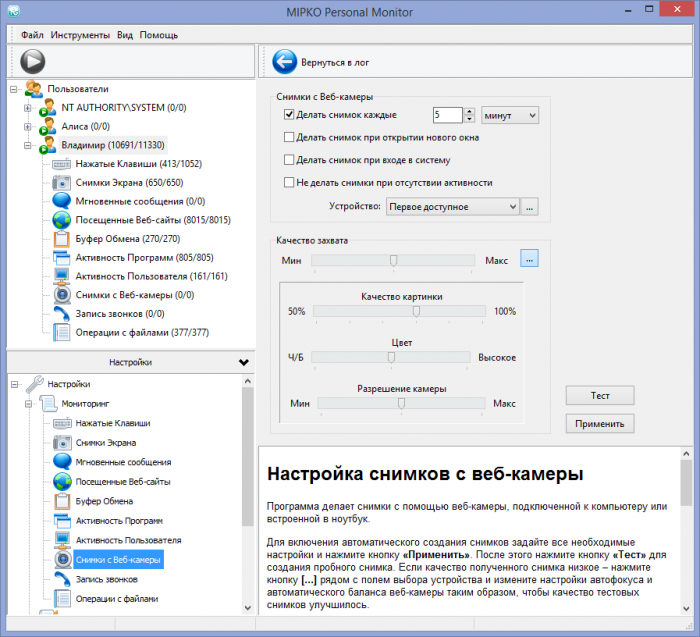

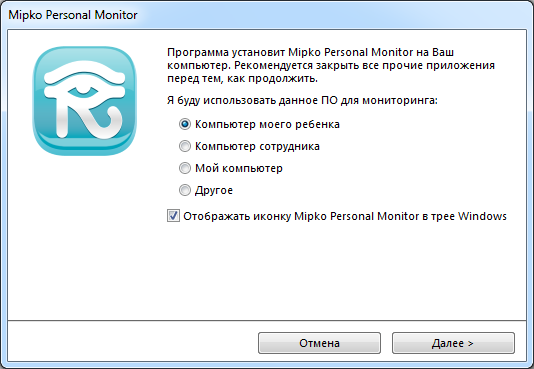

Защититься от этого на 100% сложно, но значительно снизить риски поможет внедрение DLP-системы (системы предотвращения утечек данных) или чуть более простой программы мониторинга персонала.