Последнее время всё чаще можно увидеть новости о том, что владельцам удалось вернуть потерянную или украденную технику благодаря различным программам, которые умудрились скомпрометировать личность и географическое местоположение воришек.

Причём касается это не только айфонов — успешно возвращались к владельцам и устройства на Android, планшеты, и ноутбуки под управлением различных операционных систем.

Мы решили рассмотреть «противоугонные» возможности различных платформ, а также сторонних программ для этих платформ.

Apple

Технологически, именно Apple впереди остальных в плане встроенных в саму операционную систему противоугонных функций.

Сервисы iCloud позволяют владельцу зайти на сайт под своим Apple ID с любого компьютера не только определить местоположение утерянного устройства, но и отправить на него звуковой сигнал, сообщение, или даже удалённо заблокировать его.

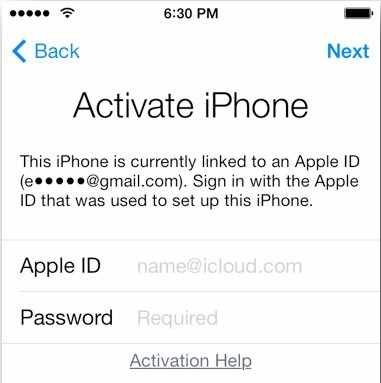

Apple разработала систему удалённой блокировки украденной техники «Activation Lock», которая уверенно и навсегда превращает украденное устройство в бесполезный высокотехнологичный мусор, который не включается.

На данный момент часть хакеров не смогла взломать этот алгоритм, а вторая часть — отказалась делать то, что будут использовать мошенники.

Кроме того, при соответствующих настройках iCloud синхронизирует все сделанные фотографии между всеми устройствами, активированными на один Apple ID. На этом попалось уже много телефонных воришек.

Всё вышесказанное касается как iPhone, так и iPad и большинства других устройств Apple вплоть до ноутбуков MacBook Air.

Программы сторонних разработчиков позволяют несколько расширить функционал iOS и iCloud, без особых нововведений.

Android

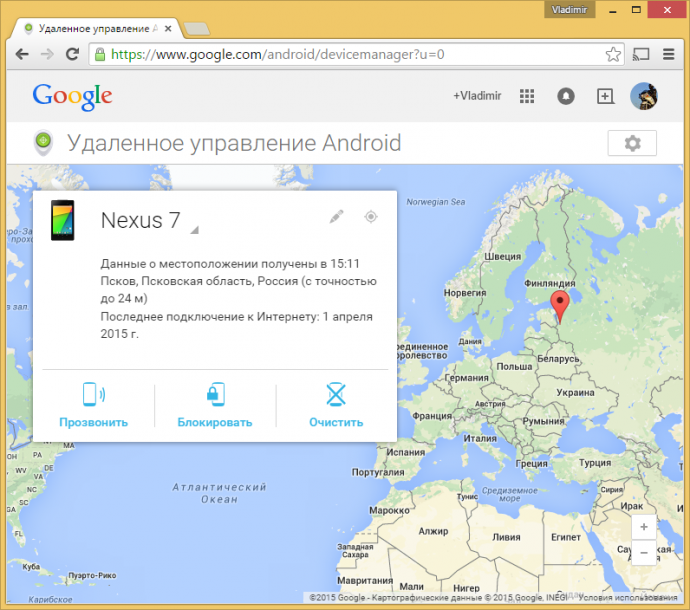

В операционную систему Android тоже встроена система поиска утерянных устройств — инструмент «Удаленное управление Android». Он позволяет зайти с помощью аккаунта Google на соответствующую страницу, выбрать там одно из своих устройств, подключиться к нему и выяснить, где оно находится, включить на нём громкий звук, заблокировать или полностью очистить.

Основное отличие от технологий Apple – отсутствие блокировки загрузки украденного телефона. То есть если мошенник быстро перепрошьёт телефон, то засечь его будет уже гораздо сложнее. Впрочем, далеко не на все телефоны можно найти прошивки.

Стоит так же отметить, что Google Maps при настройках по умолчанию сохраняют историю перемещений устройств на Android. Их можно увидеть, войдя под свои Google-аккаунтом на эту страницу.

Существует более продвинутое и к тому же бесплатное приложение Android Lost. Список его возможностей по удалённому управлению телефоном напоминает список возможностей самого телефона. Оно может, например, перенаправить звонки и SMS с утерянного телефона на другой ваш мобильник, очистить SD-карту, делать снимки с камер телефона, и даже громко сказать через динамик телефона «Я потерялся, поднимите меня и верните хозяину!»

Более того, установить это приложение на телефон можно даже уже после его утери с помощью онлайн-сервиса Google Play.

Из платных приложений довольно интересным является Avast Anti-Theft. Кроме всех вышеупомянутых функций, ему доступны следующие: удалённый перехват звука с микрофона телефона, вывод информации (например, о возврате за вознаграждение) на экран блокировки, выполнение определенных действий при выходе телефона за определенный географический периметр и так далее.

Компьютеры и ноутбуки

Если с устройствами от Apple и устройствами на Android всё понятно и весьма неплохо, то с ноутбуками, например, на Windows или Linux — наоборот. В операционных системах нет никаких «противоугонных» средств, популярные сторонние программы для таких целей на рынке практически не представлены, да и сами устройства (ноутбуки) как правило не содержат необходимых датчиков — например, в них нет GPS для определения местоположения устройства.

Аппаратных решений по защите ноутбуков от переустановки операционной системы (с которой сейчас справится даже школьник) тоже практически нет (была попытка от Intel, но осталась каплей в море).

Из коммерческих программ сторонних разработчиков можно обратить внимание разве что на программу Prey, которая работает на Windows, Mac OS X, Ubuntu, Linux, Android и iOS.

В бесплатном тарифном плане можно подключить до трех устройств к одному аккаунту. Конечно, шанс того, что злоумышленник настолько глуп, что не станет переустанавливать систему на украденном ноутбуке — совсем не 100%, но недооценивать человеческую глупость не стоит: судя по блогу разработчиков этой программы, их пользователи регулярно возвращают свои устройства.

Немного интересных примеров работы различных «антиугонных» программ:

- У медсестры из Великобритании Бекки Бринклоу двое парней украли iPhone. В своём аккаунте iCloud уже на следующий день она обнаружила их свежие фотографии в трусах, которые и были переданы полиции.

- Студент из Германии лишился телефона на Ибице, что стало началом популярного фото-блога «Жизнь незнакомца, укравшего мой телефон». Вор живет в Дубае и даже не подозревает, что стал звездой интернета.

- Трое юношей из города Виннипег (Канада) отобрали iPhone у 30-летней женщины. Сделанное одним из них «селфи», синхронизация iCloud, геолокация Find My iPhone и местная полиция отправили всю троицу за решётку.

- Мужчина из США зашёл в магазин, оставив в машине ребёнка. Вернувшись, он обнаружил, что автомобиль угнали. Ситуацию спас смартфон, оставленный в бардачке автомобиля.

- Незадачливые воришки обчистили квартиру сотрудника сервисного центра Apple. Среди похищенного оказался и ноутбук Apple с установленной программой Back to My Mac. Задержанные преступники обвиняются в трех ограблениях и незаконном хранении 1.5 кг марихуаны.

- Полиция задержала человека, укравшего MacBook. Основанием стали фотографии со встроенной камеры, которые делала установленная на ноутбуке «антиугонная» программа.