Уже давно не секрет, что похитить информацию с компьютера можно многими способами, в том числе и довольно простыми в исполнении.

Уже давно не секрет, что похитить информацию с компьютера можно многими способами, в том числе и довольно простыми в исполнении.

Злоумышленник может незаконно получить удалённый доступ к компьютеру (и выгрузить всё, что его интересует), или установить на компьютер программу для мониторинга или аппаратный кейлоггер, или заразить компьютер контролируемым им вирусом, или перехватить данные с помощью сниффера, или вообще украсть компьютер.

Но технологии не стоят на месте: регулярно публикуются сообщения о появлении новых способов перехвата данных.

Например, ещё в прошлом году была успешно протестирована (погрешность составила менее 5%) технология восстановления набранного пользователем с клавиатуры текста из звуковой записи шума, издаваемого клавиатурой. Таким образом, данные могут быть перехвачены обычным диктофоном, радио-жучком или направленным микрофоном.

Интересным каналом утечки является также излучение элементов компьютера, в том числе и клавиатур (и проводных, и беспроводных, и в ноутбуках). Приняв и изучив эти излучения, можно восстановить весь набранный пользователем текст.

Эти излучения исследуются давно. Их обычно называют ПЭМИН (побочные электромагнитные излучения и наводки), а в англоязычных странах — «compromising emanation» (компрометирующее излучение) или «TEMPEST».

На данный момент разработано и успешно опробовано (и, скорее всего, кем-то применяется) несколько способов перехвата ПЭМИН.

Самый очевидный способ — радио-перехват на определённой частоте. С применением специальных принимающих устройств дальность перехвата достигает 20 метров и может осуществляться даже через стены. А в пределах одного помещения для перехвата достаточно FM-радиоприёмника с ручной настройкой и компьютера с хорошей звуковой картой.

Эксперимент, проведённый в Высшей федеральной политехнической школе в Лозанне (Ecole Polytechnique Federale de Lausanne), показал, что метод действительно применим на практике: все из 11 различных исследуемых клавиатур оказались уязвимы к перехвату ПЭМИН.

На конференции по безопасности Black Hat USA 2009 был показан и другой способ перехвата: через электрическую сеть. Кабель клавиатуры не экранирован, и поэтому пропускает импульс в провод заземления кабеля, а оттуда — в заземляющий кабель системы электропитания, что позволяет применять этот метод, получивший название «power-line exploit».

Если же ноутбук пользователя к элекрической сети не подключен (или их подключено слишком много), то может применяться ещё один способ перехвата: на корпус ноутбука направляется луч лазера, приёмное устройство ловит отражённый луч и фиксирует его модуляции, вызванные вибрацией от нажатия клавиш.

Последнее время всё чаще появляются слухи о технологиях, позволяющих удалённо перехватить не только данные, приходящие с клавиатуры, но и данные, уходящие на монитор.

Защититься от таких методов довольно трудно. В качестве активной защиты можно применять различные генераторы шума, а в качестве пассивной — экранирование деталей компьютера или помещения целиком.

Исследование немецких учёных из института информационной безопасности AV-Test показало, что за последний год эффективность антивирусных программ заметно снизилась. В ходе исследования было изучено 25 антивирусных программ для домашнего использования и 8 корпоративных продуктов.

Исследование немецких учёных из института информационной безопасности AV-Test показало, что за последний год эффективность антивирусных программ заметно снизилась. В ходе исследования было изучено 25 антивирусных программ для домашнего использования и 8 корпоративных продуктов.

Компании, чья деятельность связана с сетевой безопасностью, уже несколько лет проводят ежегодные исследования на тему защищённости данных в организациях. Согласно их отчётам, с 2008 по 2011 год ситуация заметно изменилась: краж и утечек секретной информации стало больше на порядок.

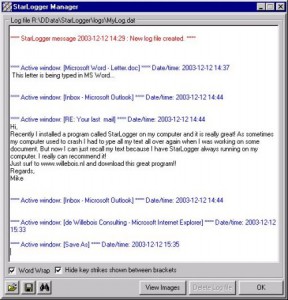

Компании, чья деятельность связана с сетевой безопасностью, уже несколько лет проводят ежегодные исследования на тему защищённости данных в организациях. Согласно их отчётам, с 2008 по 2011 год ситуация заметно изменилась: краж и утечек секретной информации стало больше на порядок. Мухамед Хассан (Mohamed Hassan), выпускник английского университета города Norwich по специальности «защита информации» и владелец фирмы NetSec Consulting, приобрёл ноутбук Samsung R525 и после полного сканирования системы антишпионским и антивирусным ПО обнаружил в каталоге С:\Windows\SL коммерческий кейлоггер StarLogger.

Мухамед Хассан (Mohamed Hassan), выпускник английского университета города Norwich по специальности «защита информации» и владелец фирмы NetSec Consulting, приобрёл ноутбук Samsung R525 и после полного сканирования системы антишпионским и антивирусным ПО обнаружил в каталоге С:\Windows\SL коммерческий кейлоггер StarLogger. Январь — самое время

Январь — самое время  Уже давно не секрет, что похитить информацию с компьютера можно многими способами, в том числе и довольно простыми в исполнении.

Уже давно не секрет, что похитить информацию с компьютера можно многими способами, в том числе и довольно простыми в исполнении. Несмотря на то, что уже у многих дома есть несколько компьютеров, в большинстве семей домашний компьютер всё ещё один. И зачастую уже не пульт от телевизора, а место за компьютером вызывает мелкие, но неприятные конфликты.

Несмотря на то, что уже у многих дома есть несколько компьютеров, в большинстве семей домашний компьютер всё ещё один. И зачастую уже не пульт от телевизора, а место за компьютером вызывает мелкие, но неприятные конфликты.