Некоторое время назад у одного из американских пользователей ноутбуков от Apple (его имя — Джошуа Кауфман) произошла неприятность: его MacBook был украден, а полиция отказалась прилагать усилия к его поискам. Обычно на этом всё и заканчивается, но эта ситуация сложилась иначе.

Некоторое время назад у одного из американских пользователей ноутбуков от Apple (его имя — Джошуа Кауфман) произошла неприятность: его MacBook был украден, а полиция отказалась прилагать усилия к его поискам. Обычно на этом всё и заканчивается, но эта ситуация сложилась иначе.

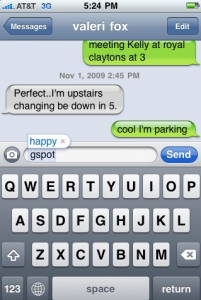

Незадолго до кражи владелец установил на свой макбук программу, которая незаметно следила за пользователем: собирала снимки экрана, делала фотографии встроенной камерой и даже определяла координаты вероятного нахождения устройства, основываясь на наличии Wi-Fi-сетей. Все собранные данные программа регулярно отправляла на электронную почту владельцу.

Владелец украденного компьютера завёл блог с названием «У этого парня мой Мак» и стал публиковать туда полученные скриншоты и фотографии, в надежде что кто-то поможет опознать грабителя, или что у полиции появятся весомые доводы, чтобы взяться за работу. К счастью, вор не стал форматировать диск и продавать ноутбук, а оставил его себе и стал использовать в личных целях. В результате в блоге Кауфмана быстро накопилось много фотографий преступника, на которых он спит, сидит за компьютером, едет в автомобиле и т.д.

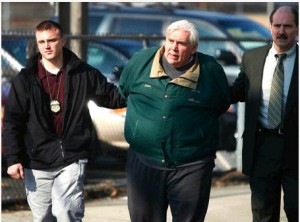

Спустя несколько дней полиция задержала преступника, а украденное имущество вернула владельцу. По словам полицейских, арест состоялся именно благодаря фотографиям, предоставленных им Кауфманом.

Эта история вызвала серьёзный резонанс среди пользователей макбуков. Многие из них обратились к Apple с просьбой добавить в следующую версию MacOS подобный функционал по аналогии с уже существующими сервисами Find My iPhone и Find My iPad для iOS.

В первый же день после выхода нового планшетного компьютера от Apple — iPad 3 — хакеры обнаружили целых три способа взломать это устройство. Это заняло у них на 6 дней меньше, чем в случае с iPad 2 в момент его выхода.

В первый же день после выхода нового планшетного компьютера от Apple — iPad 3 — хакеры обнаружили целых три способа взломать это устройство. Это заняло у них на 6 дней меньше, чем в случае с iPad 2 в момент его выхода. Согласно отчёту «Влияние мобильных устройств на безопасность информации», опубликованному компанией Check Point® Software Technologies Ltd., в течение 2010-2011 года вдвое увеличилось количество мобильных устройств, подключенных к корпоративным сетям компаний. При этом половина этих устройств содержит конфиденциальную информацию.

Согласно отчёту «Влияние мобильных устройств на безопасность информации», опубликованному компанией Check Point® Software Technologies Ltd., в течение 2010-2011 года вдвое увеличилось количество мобильных устройств, подключенных к корпоративным сетям компаний. При этом половина этих устройств содержит конфиденциальную информацию.

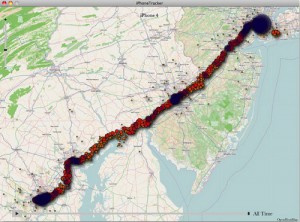

Английские специалисты Пит Уорден (Pete Warden) и Аластер Аллан (Alasdair Allan) обнаружили, что телефоны и планшеты от Apple, оснащённые модулем 3G, постоянно сохраняют в скрытом файле данные о местонахождении владельца.

Английские специалисты Пит Уорден (Pete Warden) и Аластер Аллан (Alasdair Allan) обнаружили, что телефоны и планшеты от Apple, оснащённые модулем 3G, постоянно сохраняют в скрытом файле данные о местонахождении владельца. Алгоритм шифрования, используемый в системе Apple AirPlay, был успешно взлома американскими специалистами по компьютерной безопасности. Технология AirPlay используется для передачи мультимедийного контента на мобильные устройства производства компании Apple.

Алгоритм шифрования, используемый в системе Apple AirPlay, был успешно взлома американскими специалистами по компьютерной безопасности. Технология AirPlay используется для передачи мультимедийного контента на мобильные устройства производства компании Apple. Бывший менеджер по снабжению компании Apple Пол Девайн (Paul Devine) признался в мошенничестве. Работая в Apple, он был инсайдером и использовал свой доступ к корпоративным секретам в личных целях: передавал коммерческие данные третьим лицам.

Бывший менеджер по снабжению компании Apple Пол Девайн (Paul Devine) признался в мошенничестве. Работая в Apple, он был инсайдером и использовал свой доступ к корпоративным секретам в личных целях: передавал коммерческие данные третьим лицам. В течение 6 минут из заблокированного с паролем iPhone удалось извлечь сведения о большинстве учётных записей, включая пароли. Эту уязвимость продемонстрировали учёные из Фраунхоферского института технологий защиты информации.

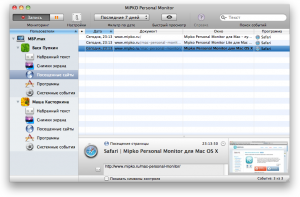

В течение 6 минут из заблокированного с паролем iPhone удалось извлечь сведения о большинстве учётных записей, включая пароли. Эту уязвимость продемонстрировали учёные из Фраунхоферского института технологий защиты информации. Сегодня мы с радостью сообщаем вам о выходе Mac-версии нашей программы Mipko Personal Monitor. Теперь использовать её смогут не только пользователи Microsoft Windows, но и обладатели компьютеров Apple с операционной системой Mac OS X (поддерживаются версии 10.5 и 10.6).

Сегодня мы с радостью сообщаем вам о выходе Mac-версии нашей программы Mipko Personal Monitor. Теперь использовать её смогут не только пользователи Microsoft Windows, но и обладатели компьютеров Apple с операционной системой Mac OS X (поддерживаются версии 10.5 и 10.6).

Не только компания Microsoft

Не только компания Microsoft