1. Встроенный кейлоггер в Windows 10.

Компания Microsoft подтвердила, что Windows 10 Developer Preview содержит встроенный кейлоггер, который сохраняет и отправляет им все данные, которые пользователи вводят с клавиатуры.

Более того, при использовании голосовых команд и систем распознавания речи, операционная система аналогичным образом отправляет в Microsoft и эти записи.

Компания объяснила это сбор таких данных необходим для улучшения функций автодополнения слов и исправления ошибок.

В лицензионном соглашении (условия Insider Program) присутствует не только согласие пользователей на передачу таких данных в Microsoft, но и их неназванным партнёрам, что вызвало беспокойство у некоторых людей.

2. Кейлоггеры в новых ноутбуках Samsung.

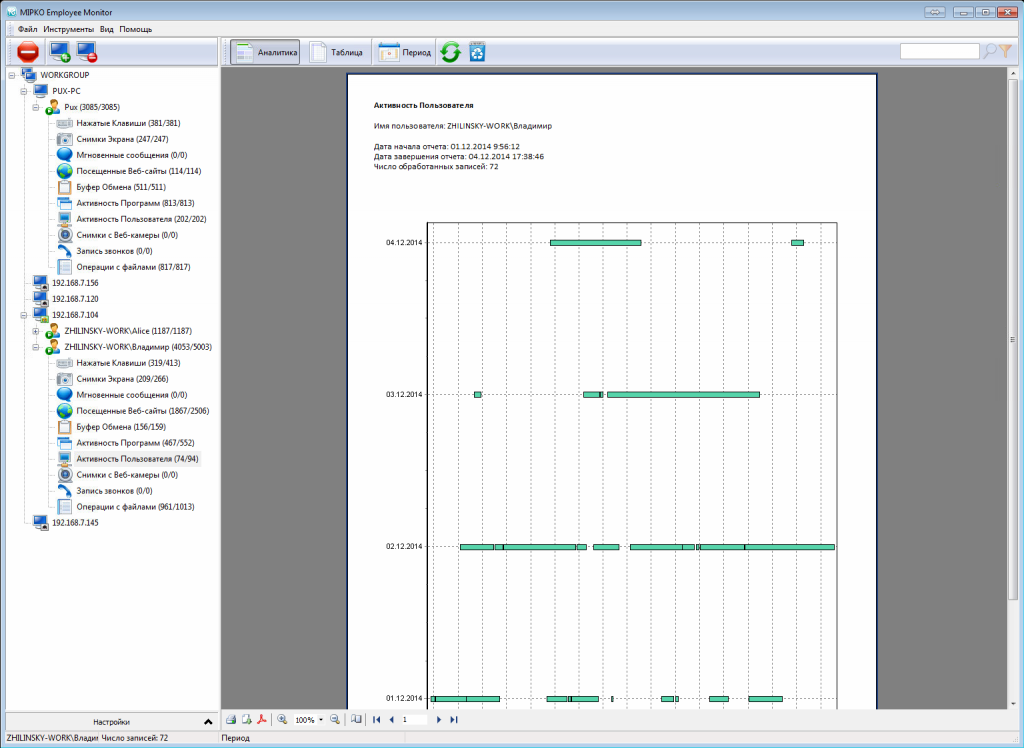

Исследователи обнаружили программный кейлоггер в ноутбуках Samsung, приобретенных в онлайн-магазине.

Исследователи обнаружили программный кейлоггер в ноутбуках Samsung, приобретенных в онлайн-магазине.

Программа незаметно для пользователя собирала информацию о нажатых клавишах, делала периодические скриншоты и отправляла неизвестному получателю.

Неизвестный анонимный консультант пояснил журналистам, что целью установки был сбор данных для обеспечения контроля за использованием устройств.

Официально Samsung в этих действиях не призналась, предположив, что программы были самовольно установлены сотрудниками магазина, и начав затянувшееся внутреннее расследование.

3. Скандал с программой Carrier IQ на 140 миллионах смартфонов.

Программа Carrier IQ была обнаружена на просто огромном количестве устройств практически всех крупных производителей от Apple и Google до Nokia и HTC.

Официально, она собирала данные о состоянии телефона и производимых с ним действиях. Исследователи выяснили, что кроме технических данных, программа может собирать и большое количество данных пользовательских — от списка посещённых сайтов до набранных SMS.

Apple окончательно удалила все следы этого приложения только в последней версии своей iOS. Остальные производители объяснили наличие программы на устройствах ошибкой операторов сотовой связи, производивших локализацию устройств.

4. Компьютеры-шпионы — в рассрочку.

Несколько торговых сетей продавали в рассрочку компьютеры, на которых было установлено программное обеспечение “PC Rental Agent”.

Оно изначально предназначалось для отслеживания состояния компьютеров, проданных в рассрочку, т.е. пока принадлежавших магазину.

Но сотрудники магазина не сообщали покупателям обо всех функциях этих программ. С их помощью на компьютер удалённо можно установить любые другие программы.

Например, позволяющие делать скриншоты, активировать веб-камеру, записывать нажатия клавиш или определять местоположение устройства по данным ближайших Wi-Fi сетей.

Более того, в ходе разбирательства было выявлено много случаев злоупотребления сотрудниками магазинов — кто-то наблюдал за пользователями забавы ради, а кто-то — уже после выплаты всей суммы.

Торговым сетям пришлось выплатить значительные компенсации пострадавшим покупателям.

5. Skype — иллюзия приватности.

Программа для текстового, голосового и видео-общения Skype создавала вокруг себя шпионские скандалы на удивление часто.

Ещё до того, как компанию купил Microsoft, ей приписывали “Project Chess”, созданный для обмена со спецслужбами данными, которые им интересны.

После публикации разоблачительных материалов Эдвардом Сноуденом Skype попал и в список компаний, работающих с системой PRISM, созданной Агентством Национальной Безопасности США,

Информация эта, впрочем, так осталась покрытой мраком. Как, наверное, и должно быть в шпионских историях.

Конечно, антивирусные и антишпионские программы тоже не стояли на месте и худо-бедно развивали свои алгоритмы, но каких-то решительных прорывов в этой сфере по сути не было.

Конечно, антивирусные и антишпионские программы тоже не стояли на месте и худо-бедно развивали свои алгоритмы, но каких-то решительных прорывов в этой сфере по сути не было.

Исследователи обнаружили программный кейлоггер в ноутбуках Samsung, приобретенных в онлайн-магазине.

Исследователи обнаружили программный кейлоггер в ноутбуках Samsung, приобретенных в онлайн-магазине.

При просмотре пользователями видео, размещённого на сервисах YouTube (принадлежит компании Google) и Microsoft Live, в течение длительного времени данные передавались по незащищённому соединению. Этот совершенно незаметный для простого пользователя факт позволял хакерам получать доступ к компьютерам пользователей.

При просмотре пользователями видео, размещённого на сервисах YouTube (принадлежит компании Google) и Microsoft Live, в течение длительного времени данные передавались по незащищённому соединению. Этот совершенно незаметный для простого пользователя факт позволял хакерам получать доступ к компьютерам пользователей.