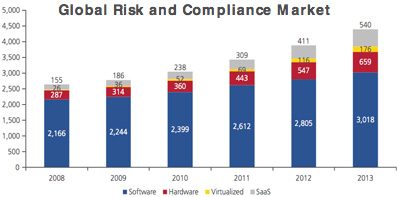

Компании, чья деятельность связана с сетевой безопасностью, уже несколько лет проводят ежегодные исследования на тему защищённости данных в организациях. Согласно их отчётам, с 2008 по 2011 год ситуация заметно изменилась: краж и утечек секретной информации стало больше на порядок.

Компании, чья деятельность связана с сетевой безопасностью, уже несколько лет проводят ежегодные исследования на тему защищённости данных в организациях. Согласно их отчётам, с 2008 по 2011 год ситуация заметно изменилась: краж и утечек секретной информации стало больше на порядок.

При этом хакеры все чаще нападают именно на корпоративные сети, удачно похищая секреты той или иной компании. И на то есть вполне конкретные причины.

1. Хранение данных в на устройствах, плохо поддающихся защите.

С развитием мобильных технологий и систем беспроводной связи, сотрудники крупных компаний всё чаще предочитают иметь доступ к своим рабочим данным с помощью мобильных устройств (телефоны, смартфоны, планшетные компьютеры, ноутбуки). Защитить такие устройства крайне сложно даже от банальной кражи, а на них зачастую хранятся важные корпоративные данные.

2. Системы удалённого доступа к рабочему месту.

Они используются всё чаще, а их взлом представляет из себя намного более простую задачу, чем взлом внутренней закрытой корпоративной сети.

3. Использование облачных сервисов для хранения данных.

Корпоративные облачные платформы зачастую не имеют должной защиты и подвержены высокому риску утери хранящейся в них информации. К тому же подобные системы часто располагаются вне зоны досягаемости специалистов компании (хостинг в других странах), что ещё более затрудняет организацию надлежащих защитных мер.

4. Высокий спрос на корпоративные данные.

Стимулируют хакеров к атакам на сети компаний и значительно увеличившийся спрос на подобные услуги, и весьма высокие расценки на них. Хакеры без проблем продают украденные маркетинговые статистические данные или коды разработок новых программ по немалой цене.

5. Неверная реакция на обнаружение уязвимостей.

Во многих случаях хищения данных компании даже не догадываются, что они произошли. Более того, лишь половина компаний, в которых была обнаружена утечка информации, пытаются восстановить и улучшить систему защиты, и лишь 30% из них обращаются за консультациями к специалистам по сетевой безопасности.

В качестве предупредительных мер эксперты советуют компаниям осуществлять строгий контроль за сотрудниками, которые имеют доступ к секретной информациии.

При использовании мобильных устройств необходимо тщательно контроллировать чтобы все они были защищены хотя бы паролями.

Ни в коем случае не рекомендуется предоставлять сведений о внутренней системе компьютерной безопасности (как и о самой хранимой информации) лицам, не имеющим отношения к организации безопасности компании.

Специалист в области информационной безопасности Нейл Смит (Neil Smith) обнаружил в ряде принтеров Samsung скрытую встроенную программу, позволяющую удалённо подключиться к принтеру, менять его настройки и управлять печатью. Это самый настоящий «бэкдор», созданный разработчиком для удобства работы специалистов техподдержки.

Специалист в области информационной безопасности Нейл Смит (Neil Smith) обнаружил в ряде принтеров Samsung скрытую встроенную программу, позволяющую удалённо подключиться к принтеру, менять его настройки и управлять печатью. Это самый настоящий «бэкдор», созданный разработчиком для удобства работы специалистов техподдержки.

Cпециалисты в области безопасности из университетов Бирминхама и Берлина (University of Birmingham, Technical University of Berlin) обнаружили и ряд уязвимостей в стандарте мобильной связи 3G и смогли продемонстрировать их применение на практике в условиях, приближенных к реальным, — им удалось выделить нужный телефон и перехватить точные координаты его местоположения.

Cпециалисты в области безопасности из университетов Бирминхама и Берлина (University of Birmingham, Technical University of Berlin) обнаружили и ряд уязвимостей в стандарте мобильной связи 3G и смогли продемонстрировать их применение на практике в условиях, приближенных к реальным, — им удалось выделить нужный телефон и перехватить точные координаты его местоположения. По результатам исследований, проведённых специалистами по информационной безопасности, в интернете за 2011 год зафиксировано 855 утечек приватных пользовательских данных, в результате чего в руки хакеров попала информация о 100 миллионах пользователей.

По результатам исследований, проведённых специалистами по информационной безопасности, в интернете за 2011 год зафиксировано 855 утечек приватных пользовательских данных, в результате чего в руки хакеров попала информация о 100 миллионах пользователей. В первый же день после выхода нового планшетного компьютера от Apple — iPad 3 — хакеры обнаружили целых три способа взломать это устройство. Это заняло у них на 6 дней меньше, чем в случае с iPad 2 в момент его выхода.

В первый же день после выхода нового планшетного компьютера от Apple — iPad 3 — хакеры обнаружили целых три способа взломать это устройство. Это заняло у них на 6 дней меньше, чем в случае с iPad 2 в момент его выхода. Открытая мобильная платформа Android становится всё популярнее, под неё создаётся огромное количество приложений. И обратная сторона этой популярности — появление вредоносных модулей, бэкдоров и прочих «грязных секретов» программ, с помощью которых они

Открытая мобильная платформа Android становится всё популярнее, под неё создаётся огромное количество приложений. И обратная сторона этой популярности — появление вредоносных модулей, бэкдоров и прочих «грязных секретов» программ, с помощью которых они  Компании, чья деятельность связана с сетевой безопасностью, уже несколько лет проводят ежегодные исследования на тему защищённости данных в организациях. Согласно их отчётам, с 2008 по 2011 год ситуация заметно изменилась: краж и утечек секретной информации стало больше на порядок.

Компании, чья деятельность связана с сетевой безопасностью, уже несколько лет проводят ежегодные исследования на тему защищённости данных в организациях. Согласно их отчётам, с 2008 по 2011 год ситуация заметно изменилась: краж и утечек секретной информации стало больше на порядок. На днях антивирусные компании обнаружили вирус, нацеленный на инфицирование терминалов платёжной системы QIWI. Анализ кода вируса показал, что его цель — внедрение в операционную систему терминала (Windows) и подмена номера счёта, на который переводятся деньги.

На днях антивирусные компании обнаружили вирус, нацеленный на инфицирование терминалов платёжной системы QIWI. Анализ кода вируса показал, что его цель — внедрение в операционную систему терминала (Windows) и подмена номера счёта, на который переводятся деньги.

Слухи о том, что стандарт мобильных телефонов GSM (или даже сами аппараты) содержит недокументированные возможности, появились несколько лет назад. Но до сих пор подобные технологии ни разу не были использованы оперативными службами для сбора доказательств ни в одной стране мира.

Слухи о том, что стандарт мобильных телефонов GSM (или даже сами аппараты) содержит недокументированные возможности, появились несколько лет назад. Но до сих пор подобные технологии ни разу не были использованы оперативными службами для сбора доказательств ни в одной стране мира. В течение 6 минут из заблокированного с паролем iPhone удалось извлечь сведения о большинстве учётных записей, включая пароли. Эту уязвимость продемонстрировали учёные из Фраунхоферского института технологий защиты информации.

В течение 6 минут из заблокированного с паролем iPhone удалось извлечь сведения о большинстве учётных записей, включая пароли. Эту уязвимость продемонстрировали учёные из Фраунхоферского института технологий защиты информации.