Давно не секрет, что мобильная связь сама по себе является не слишком защищённой и анонимной технологией. Протоколы давным-давно скомпрометированы, техническая сложность в перехвате разговоров — отсутствует, эксплойты под все платформы — пишутся и применяются.

Давно не секрет, что мобильная связь сама по себе является не слишком защищённой и анонимной технологией. Протоколы давным-давно скомпрометированы, техническая сложность в перехвате разговоров — отсутствует, эксплойты под все платформы — пишутся и применяются.

Типичным заблуждением является мнение о том, что уязвимостям подвержены лишь смартфоны на известных современных платформах — Android, iOS. Действительно — взломам устройств на этих операционных системах и обнаруженным в них уязвимостям уделяется самое большое внимание журналистов. Даже в этом блоге по тегу «Android» можно найти много подобного. Даже на закрытие критических уязвимостей у разработчиков порой уходят месяцы.

Но пользовательская ОС — это лишь интерфейс для для использования устройства и API для программистов. Основа же любого телефона, смартфона, планшета — коммуникационный процессор, который работает на собственной проприетарной операционной системе реального времени. Она работает с физическими устройствами напрямую, она же отвечает и за организацию обмена данными с базовыми станциями.

Эти системы писались ещё в 90-е годы, когда ещё толком не было угроз, от которых их стоило бы защищать. То есть в них нет проверки поступающих данных, нет защиты от эксплойтов. С учётом того, что базовую станцию с открытым ПО сейчас можно приобрести сравнительно недорого, принцип возможной атаки становится понятен: достаточно установить станцию в черте города — и можно получить доступ к огромному количеству мобильных устройств. И это сейчас может сделать любой достаточно образованный хакер. Какие масштабы это открывает для спецслужб — сложно даже представить. Впрочем, судя по новостям, они как раз эти горизонты открыли для себя уже давно.

Эдуард Сноуден передал в СМИ документы, в которых говорится о слежке Агентства национальной безопасности (АНБ США) за перемещениями мобильных телефонов по всему миру, передвижениями их пользователей и выявлении связи между ними. Это около пяти миллиардов записей в день, касающиеся сотен миллионов устройств. Чуть позже АНБ подтвердило эту информацию.

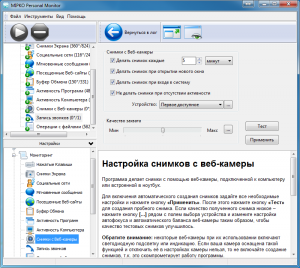

Эти технологии открывают спецслужбам настоящий простор для «коврового бомбометания». Не стоит при этом забывать, что на любое более-менее современное электронное устройство может быть установлено следящее программное обеспечение, если вы сильно заинтересуете кого-либо обладающего такими технологиями. Программа шпион будет скрытно работать на вашем компьютере, телефоне (а может и утюге, например) и передавать своему хозяину всё, что сможет перехватить.

На прошедшей на днях в Сан-Франциско конференции Google I/O представители компании Google сообщили о новых проектах и этапах разработки операционной системы Android, уделив особое внимание информационной безопасности и защите от существующих угроз для пользователей.

На прошедшей на днях в Сан-Франциско конференции Google I/O представители компании Google сообщили о новых проектах и этапах разработки операционной системы Android, уделив особое внимание информационной безопасности и защите от существующих угроз для пользователей.

Не так давно был опубликован проект постановления правительства «Об антитеррористической защищенности организаций, осуществляющих образовательную деятельность». Он содержал требования к учебным заведениям, связанные с опасениями власти проявлений терроризма и экстремизма.

Не так давно был опубликован проект постановления правительства «Об антитеррористической защищенности организаций, осуществляющих образовательную деятельность». Он содержал требования к учебным заведениям, связанные с опасениями власти проявлений терроризма и экстремизма.

В декабре 2013 года эксперты компании Yahoo! сообщали о аппаратных проблемах, из-за которых произошли сбои в работе почтовых серверов.

В декабре 2013 года эксперты компании Yahoo! сообщали о аппаратных проблемах, из-за которых произошли сбои в работе почтовых серверов.

Известный специалист по криптографии (и соавтор используемого по всему миру алгоритма RSA) Ади Шамир опубликовал работу «Извлечение ключа RSA путём акустического криптоанализа с низкой частотой дискретизации» (RSA Key Extraction via Low-Bandwidth Acoustic Cryptanalysis).

Известный специалист по криптографии (и соавтор используемого по всему миру алгоритма RSA) Ади Шамир опубликовал работу «Извлечение ключа RSA путём акустического криптоанализа с низкой частотой дискретизации» (RSA Key Extraction via Low-Bandwidth Acoustic Cryptanalysis). Давно не секрет, что мобильная связь сама по себе является не слишком защищённой и анонимной технологией. Протоколы давным-давно скомпрометированы, техническая сложность в перехвате разговоров — отсутствует, эксплойты под все платформы — пишутся и применяются.

Давно не секрет, что мобильная связь сама по себе является не слишком защищённой и анонимной технологией. Протоколы давным-давно скомпрометированы, техническая сложность в перехвате разговоров — отсутствует, эксплойты под все платформы — пишутся и применяются. На прошлой неделе в Австралии на встрече в Национальном пресс-клубе Евгений Касперский сообщил, что известный червь под кодовым именем Stuxnet поразил один из объектов Российской атомной энергетики и достиг Международной Космической Станции. По его словам, вирус попал в закрытые сети через флэшку, принесённую одним из сотрудников.

На прошлой неделе в Австралии на встрече в Национальном пресс-клубе Евгений Касперский сообщил, что известный червь под кодовым именем Stuxnet поразил один из объектов Российской атомной энергетики и достиг Международной Космической Станции. По его словам, вирус попал в закрытые сети через флэшку, принесённую одним из сотрудников. В последней версии Android 4.4 Kitkat наконец устранена уязвимость, обнаруженная в июне исследователем по имени Джей Фримен (Jay Freeman).

В последней версии Android 4.4 Kitkat наконец устранена уязвимость, обнаруженная в июне исследователем по имени Джей Фримен (Jay Freeman). По сообщению интернет-газеты «Вести», в Санкт-Петербурге обнаружили партию электронных устройств из Китая, содержащих шпионские модули.

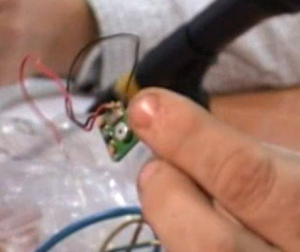

По сообщению интернет-газеты «Вести», в Санкт-Петербурге обнаружили партию электронных устройств из Китая, содержащих шпионские модули.